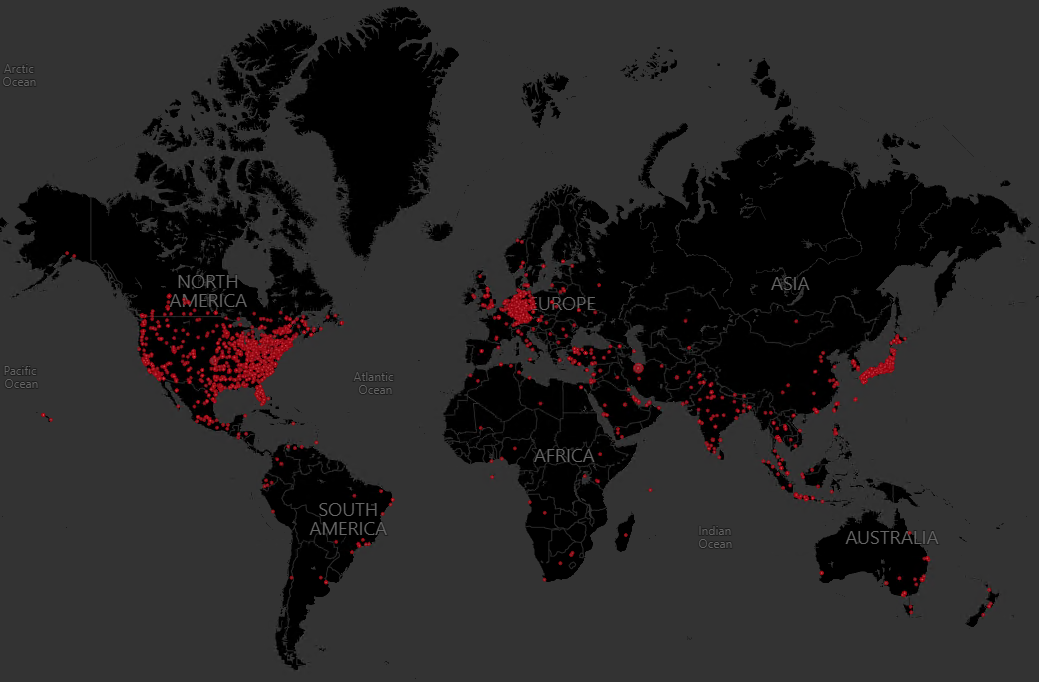

Microsoft, a través de su Unidad de Crímenes Digitales (DCU), ha desarticulado una red de bots delictiva denominada ZLoader, operativa en todo el mundo a través de Internet, que utilizaba la técnica de malware como servicio para robar datos y extorsionar.

La compañía ha obtenido una orden judicial del Tribunal de Distrito de los Estados Unidos para el Distrito Norte de Georgia, que le ha permitido controlar 65 dominios que el grupo criminal de ZLoader usaba para crecer, controlar y comunicarse con la red de bots. Los dominios se han redirigido a un sinkhole de Microsoft para que no puedan ser utilizados por los ciberdelincuentes.

ZLoader contiene un algoritmo de generación de dominios (DGA) incrustado en el malware que crea otros adicionales como canal de comunicación de reserva para la red de bots, por lo que además de los dominios cifrados, Microsoft ha podido tomar el control de otros 319 dominios DGA actualmente registrados. Y se está trabajando para bloquear los que pueda generar en el futuro el algoritmo malicioso.

Durante la investigación, la compañía identificó a uno de los responsables de crear un componente utilizado en la red de bots ZLoader para distribuir ransomware. Su nombre es Denis Malikov y reside en la ciudad de Simferopol, en la península de Crimea.

Microsoft ha hecho pública su identidad y su relación con este caso para dejar claro que no se permitirá a los ciberdelincuentes esconderse tras el anonimato de Internet para cometer sus delitos.

El objetivo de ZLoader era el robo financiero mediante la sustracción de ID de inicio de sesión, contraseñas y otros datos para sustraer el dinero de las cuentas de las víctimas; pero posteriormente los ciberdelincuentes comenzaron a utilizar la técnica de malware como servicio para distribuir ransomware peligroso como Ryuk, conocido por dirigirse a instituciones sanitarias con el fin de extorsionar a las mismas, sin tener en cuenta que dichas acciones ponen en riesgo grave la vida de muchos pacientes.

En la operación, que ha durado varios meses, Microsoft contó con la colaboración de ESET, Black Lotus Labs —la unidad de inteligencia ante amenazas de Lumen—y la Unidad 42 de Palo Alto Networks, que aportaron datos e información adicional que ayudó a reforzar la acción legal llevada a cabo por Microsoft a través de sus socios del Financial Services Information Sharing and Analysis Centers y el Health Information Sharing and Analysis Center. En Europa también contó con la contribución de Avast.

“La red cibercriminal se esforzará por reactivar las operaciones de ZLoader. Hemos remitido este caso a las autoridades y lo estamos siguiendo de cerca. Continuaremos trabajando con nuestros socios para vigilar el comportamiento de estos ciberdelincuentes, así como con los proveedores de servicios de Internet (ISP) para identificar y dar soluciones a las víctimas”, señala Amy Hogan-Burney, general manager of the Digital Crimes Unit/Associate General Counse en Microsoft.